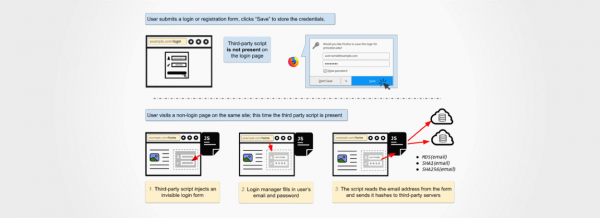

据外媒 12 月 27 日报道,普林斯顿信息技术政策中心( CTTP )发现了利用浏览器“自动填充”漏洞窃取用户信息的最新玩法。目前,所有浏览器的登录管理器都存在着一种设计缺陷 ——登录管理器允许浏览器记住用户在每个特定网站上的用户名和密码,并在用户再次访问该网站时自动将其插入到登录表单。正是因为登录管理器的这种工作方式,网络追踪者可以在加载追踪脚本的网站上嵌入隐藏的登录表单,以便窃取用户信息。

普林斯顿隐私专家警告说,广告和分析公司利用登录管理器的漏洞设置隐藏的登录字段秘密提取网站用户名,并绑定未经身份验证的用户的个人资料或电子邮件访问该网站。 安全隐私专家称这种漏洞已存在十多年,仅在 XSS(跨站点脚本)攻击期间搜集用户信息。不过目前恶意人士已设计了新的攻击方式。

据悉,普林斯顿研究人员于近期发现了两种利用隐藏登录表单收集登录信息的网络跟踪服务:Adthink (audienceinsights.net) 、 OnAudience (behavioralengine.com)。这两种跟踪服务利用其脚本搜集了在 Alexa Top 100 万网站列表中发现的 1110 个网站的登录信息。目前登录信息只包含了用户名或电子邮件地址 ,并没有涉及到重要的密码信息。

鉴于这种情况,广告公司和分析公司通过窃取的用户名/电子邮件创建一个散列,并将该散列与网站访问者的现有广告配置文件绑定。研究人员介绍,电子邮件地址的散列是一个良好的跟踪标识符。因为电子邮件地址是唯一的、持久的,并且用户的电子邮件地址几乎不会改变,清除 cookie、使用隐私浏览模式、或者切换设备都不会阻止跟踪。网络追踪者可以通过电子邮件地址的散列来连接分散在不同浏览器、设备和移动应用程序上的在线配置文件。此外,该散列还可以作为 cookie 清除之前和之后浏览历史记录配置文件之间的链接。

知情人士透露,除了 Brave 浏览器之外,其他主流浏览器似乎都容易受到这种类型的攻击,例如基于 Chromium 的浏览器在用户点击页面时披露用户密码。研究人员目前已提出解决方法:厂商将浏览器设置为仅在用户与实际需要登录的字段交互时再自动填充即可。

根据普林斯顿的说法,秘密收集用户数据不仅限于侵犯了个人用户的隐私,实际上可能也违反了欧盟即将实行的 GDPR 法规,即使有些网站所有者并不清楚其行为属于跟踪范畴。

(责任编辑:冬天的宇)